Werkt de Nederlandse wijzende vinger bij cyberaanvallen?

Bij cyberaanvallen wordt de oude schuldvraag ‘Wie heeft het gedaan?’ steeds meer vervangen door een andere vraag: ‘Wat doen we als we denken te weten wie het gedaan heeft?’1 Nederland lijkt voorop te lopen bij de ontwikkeling van een zogenaamd attributiebeleid, maar de Nederlandse Defensie Cyber Strategie verdient een kritische blik.

De verschuiving in de aard van het attributievraagstuk komt deels voort uit het feit dat verschillende actoren beter zijn geworden in het vaststellen van de partij achter een cyberoperatie.2 Dit toekennen is en blijft een langdurig proces, maar in tegenstelling tot wat vaak wordt gedacht, is de schuldvraag van de meest omvangrijke cyberaanvallen van de laatste jaren beantwoord.3 De veranderende vraagstelling komt tevens voort uit het voortdurende verlangen van overheden om de normatieve omgeving van cyberactiviteiten vorm te geven, zogenoemde ‘cyber norms’. Dit wordt gezien als een essentiële maatregel om een stabieler cyberspace te bewerkstelligen en vijanden af te schrikken.

Als een van de weinige landen ter wereld gaat Nederland uitdrukkelijk in op publieke attributie als een belangrijke kwestie in de nieuwe Defensie Cyber Strategie (DCS), die vorig jaar is gepubliceerd.4 Zo staat er vermeld: “Een actief politiek attributiebeleid draagt bij aan het afschrikkend vermogen en het minder aantrekkelijk maken van Nederland als doelwit van cyberaanvallen. Een statelijke actor die (publiekelijk) wordt aangesproken op zijn daden, zal een andere afweging maken dan een aanvaller die in volledige anonimiteit kan opereren. Zo draagt Nederland bij aan het tegengaan van straffeloosheid in het digitale domein.”5

Het doel van dit artikel6 is om het principe van publieke attributie in de context van het Nederlandse beleid uitgebreider te analyseren. Maakt publieke attributie van Nederland een minder aantrekkelijk doelwit en draagt het bij aan het afschrikken van vijanden? En kunnen we ervan uitgaan dat het leidt tot een stabieler cyberspace?

Het openbaar beantwoorden van de schuldvraag is niet altijd beter

Het hoofdargument van dit artikel is dat het ingenomen standpunt in de DCS over publieke attributie wordt gebaseerd op een aantal ongefundeerde aannames. De DCS schiet tekort in het uitleggen van de complexiteit van het publieke attributieproces. Publieke attributie vereist een afweging van meerdere belangrijke factoren.

Het meer benadrukken van de minpunten van attributie suggereert dat Nederland voorzichtiger moet omgaan met het idee dat openbare attributie tot een meer afschrikkende houding en een stabieler cyberspace leidt. Het openbaar beantwoorden van de schuldvraag is niet altijd beter. Feitelijk kan het bijdragen aan een snellere toename van cyberaanvallen en andere negatieve bijeffecten, zoals het verlies van inlichtingen en proliferatie van aanvalstechnieken.

Het nut van openbare toekenning

Het is niet verrassend dat het Nederlandse ministerie van Defensie het onderwerp uitdrukkelijk in de defensiestrategie van 2018 behandelt. Ten eerste past het in de bredere afschrikkingsstrategie die staat vermeld in de DCS. Afschrikking wordt als succesvol beschouwd wanneer een vijand wordt ontmoedigd om aan te vallen; voor een rationele actor is dit wanneer de verwachte kosten van de aanval opwegen tegen de voordelen.7

Het is moeilijk om de kosten van de aanval te verhogen wanneer onduidelijk is wie er achter zit en de actor dus geen halt toegeroepen kan worden.8

Publieke attributie kan ook een aantal opvolgende (diplomatieke of militaire) antwoorden teweegbrengen.9

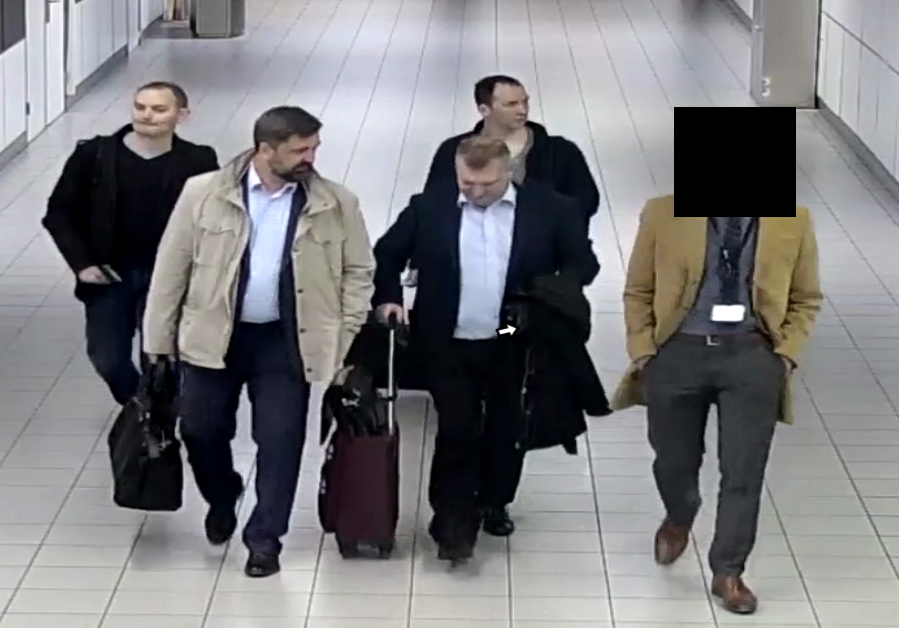

Ten tweede kan de internationale reputatie ook gedeeltelijk een verklaring zijn waarom er in de strategie veel aandacht wordt besteed aan publieke attributie. De internationale publieke perceptie over de technische en forensische mogelijkheden van de Nederlandse overheid is verbeterd als gevolg van een aantal prominente gevallen van cyberaanvallen die in de afgelopen jaren publiekelijk zijn toegekend. Een aantal maanden geleden werd aangekondigd dat de Nederlandse inlichtingendiensten in samenwerking met hun Britse collega’s een cyberoperatie van een Russisch militair inlichtingenteam (GROe) hadden voorkomen. De cyberoperatie was gericht op de Organisatie voor het Verbod op Chemische Wapens (OPCW) in Den Haag.10

Evenzeer was er de onthulling van Nederlandse verslaggevers van Nieuwsuur en de Volkskrant dat de Joint Sigint Cyber Unit (JSCU) -een gezamenlijk onderdeel van de Nederlandse geheime diensten AIVD en MIVD- in januari 2018 toegang had verkregen tot computersystemen van de Russische hackergroep Cozy Bear. Dit bericht bereikte de internationale krantenkoppen, hoewel er geen direct bewijs voor was. Daarom leek het op een overheidsgestuurde poging om deze informatie te publiceren.11 Beide aanvallen kregen ruimschoots aandacht van de internationale media, waarin de Nederlandse inspanningen werden geprezen.

Ten derde kan deze strategie bij het prominent voor het voetlicht brengen van kwesties als publieke attributie -naast de gebruikelijke onderwerpen als afschrikking, veerkracht (resilience) en de samenwerking tussen de openbare en private sector - handig zijn om moeilijke onderwerpen te ontwijken waarover geen consensus bestaat. Er is een doorlopend en intensief debat gaande in de academische literatuur en de internationale beleidsgemeenschap over hoe overheden moeten reageren op vijandige cyberactiviteiten die niet gekwalificeerd kunnen worden als gewapend conflict.12

Het is duidelijk geworden dat dit type cyberoperaties op grootschalige basis (zoals bijvoorbeeld de jarenlange, grootschalige diefstal van intellectueel eigendom door China), strategisch nog steeds van waarde kunnen zijn. De Amerikaanse overheid richt haar aandacht steeds meer op de noodzaak om effectiever onder deze grens van gewapend conflict te opereren (en de behoefte om buiten het afschrikkingskader te stappen). De DCS houdt zich over dit onderwerp op de vlakte.13

Beperkingen van openbare toekenning

Zoals vermeld in de DCS, gaat de Nederlandse overheid ervan uit dat meer attributie het aantal cyberaanvallen verlaagt, omdat het hierdoor een minder aantrekkelijk doelwit is. Er zijn geen empirische gegevens die deze stelling onderbouwen of tenietdoen. Echter houdt deze stelling theoretisch gezien waarschijnlijk slechts in enkele gevallen stand, indien de voordelen en beperkingen van openbare toekenning in beschouwing worden genomen. Hieronder zullen vijf intergerelateerde kwesties in verband met openbare attributie besproken worden.

Ten eerste het probleem van het verlies van inlichtingen. Het attributieproces om erachter te komen ‘wie het heeft gedaan' wordt vaak omschreven als Sherlock Holmes-achtig speurwerk.14 Diverse stukjes informatie - zowel technisch als niet-technisch - worden samengevoegd om de aard van de aanval(ler) te doorgronden.15

De toekenning kan echter ook uit een heel ander, meer proactief proces voortkomen. Een inlichtingendienst kan ook verregaande toegang hebben verkregen tot de netwerken van een vijand, waarbij deze kan zien hoe de tegenstander op zijn beurt weer toegang heeft tot netwerken van anderen.16 Het is lastig om een overtuigende openbare attributiezaak op te bouwen, zonder dat er sluitend bewijs is voor de activiteiten van tegenstanders. In de praktijk leidt dit vaak tot een overheid die informatie vrijgeeft over haar attributiemethoden en/of bredere aanpak.17 Zoals voormalig NSA-analist Dave Aitel eens opmerkte: “Wat de context ook is, het openbaren van bepaalde kennis aan een tegenstander heeft altijd negatieve kanten.”

Ten tweede is daar het probleem van tool burning en emulatie. Het openbaar vrijgeven van de technieken, tactieken, en procedures (TTP's) die door de tegenstander worden toegepast, kan ervoor zorgen dat bepaalde offensieve mogelijkheden van actoren teniet worden gedaan.18 Een voorbeeld vormt het technische rapport over de RUAG-spionagezaak van het Zwitserse CERT, gepubliceerd in 2016, waarin uitgebreid werd ingegaan op de Turla-malware.19 Het doel van het rapport is om "organisaties de kans te geven hun netwerken te controleren op vergelijkbare infecties en de modus operandi van de aanvalsgroep te laten zien."20

Het kan daarentegen ook leiden tot aanpassingen bij andere actoren. We hebben gezien hoe minder geavanceerde actoren delen van de Stuxnet-code hebben gebruikt, toen technische gegevens door Symantec en andere werden gepubliceerd.21

Niet elke actor die openbaar kenbaar wordt gemaakt zal leiden aan ‘reputatieschade’

Dit betekent dat het onmogelijk is om met strikte richtlijnen te komen omtrent het vrijgeven van de TTP's van een tegenstander. De afweging is als volgt: Als meer geavanceerde actor zul je sneller in staat zijn om de capaciteiten van tegenstanders te ontmantelen, maar daarbij creëer je meer mogelijkheden voor andere actoren om de TTP’s aan te passen op manieren die door een aanzienlijk aantal van hen niet eerder zijn ingezet. Als de tegenstander daartegenover meer algemene TTP's gebruikt, valt er minder te winnen bij het publiekelijk vrijgeven, maar andere actoren hebben deze TTP's dan mogelijk al overgenomen.

Ten derde bestaat het probleem van naming but not shaming. Niet elke actor die openbaar kenbaar wordt gemaakt zal leiden aan, zoals de literatuur het noemt, ‘reputatieschade’.22 In minder formele termen werkt naming and shaming alleen als de andere actor daadwerkelijk wordt geshamed. Extreme gevallen hiervan zijn bijvoorbeeld ISIS of andere terroristische organisaties die legitimiteit zoeken: de openbare attributie pakt in deze gevallen alleen maar voordelig uit voor de actor, omdat hun aanzien hierdoor stijgt. Het blijft onduidelijk of Russische beleidsmakers reputatieschade oplopen als een cyberaanval wordt geopenbaard - waarschijnlijk niet binnen hun plaatselijke kiesdistricten.23

Als vierde is daar de kwestie van openbare attributie zonder respons. Het toekennen van schuld kan niet los worden gezien van andere (cyber)activiteiten. Een afschrikkende houding kan na publieke attributie zelfs afzwakken indien de overheid (of coalitie van internationale actoren) daarna niet met extra maatregelen komt. Dit geldt vooral bij een uiterst verstorende of destructieve aanval.

Inzicht in het doel van publieke attributie

We moeten erkennen dat het publiekelijk beantwoorden van de schuldvraag meerdere strategische doelen kan dienen, die soms op gespannen voet met elkaar staan. Zoals hierboven reeds werd besproken, kan één doel bestaan uit het afschrikken van de tegenstander door het veranderen van de verhouding tussen de kosten en voordelen van een cyberaanval. Een ander doel kan het stellen van de norm zijn. Het idee hierachter is dat publieke attributie dient voor het beter afbakenen van wat beschouwd wordt als passend gedrag. Dit kan eraan bijdragen dat de tegenstander zich hieraan conformeert. Het verschil in doelen kan invloed hebben op de beslissing om op een prominente manier publiekelijk schuld toe te kennen.

Nadat Nederland na de gepoogde OPCW-hack vier GROe-functionarissen had uitgezet, zeiden de Nederlandse premier Mark Rutte en zijn Britse collega Theresa May het volgende: “Deze poging om de beveiligde systemen van een internationale organisatie die overal ter wereld chemische wapens wil weren binnen te dringen, toont het gebrek aan respect van de GROe tegenover de wereldwijde waarden en richtlijnen die ertoe dienen ons allemaal veilig te houden.”24

In feite vervaagde de Nederlandse overheid de grenzen mogelijk nog verder tussen wat wel en niet wordt beschouwd als toegestaan in cyberspace

Het is echter onduidelijk of het gedrag van de Russen de internationale wetgeving heeft geschonden. De operatie leek erg op een klassiek spionagegeval met een cyberelement. Het schond ook geen gestelde normen in documenten van de UN Group of Governmental Experts, de Global Commission on the Stability of Cyberspace of andere (semi-officiële) internationale instanties. In andere woorden; als openbare attributie voornamelijk wordt ingezet als een middel om normen op te stellen, is dit wellicht niet het beste voorbeeld.

Men zou meer geïnteresseerd zijn in publieke activiteiten als industriële spionage, hacking bij verkiezingen of meer ontwrichtende aanvallen op kritieke infrastructuren. In feite vervaagde de Nederlandse overheid de grenzen mogelijk nog verder tussen wat wel en niet wordt beschouwd als toegestaan in cyberspace, door Rusland verantwoordelijk te houden voor deze hackpoging.

Als het afschrikken van Rusland inderdaad het voornaamste doel was van de Nederlandse bekendmaking, kun je in twijfel trekken of dit geval van openbare attributie veel toegevoegde waarde had. Het draaide niet zozeer om Rusland dat een specifieke grens overtrad, maar meer om een bredere diplomatieke confrontatie tussen het Kremlin en diverse Westerse landen.

Conclusie

Maakt publieke attributie van Nederland een minder aantrekkelijk doelwit? Draagt het bij aan het afschrikken van vijanden en leidt het tot een stabieler cyberspace? Mijn analyse geeft aan dat er weinig empirisch of theoretisch bewijs is voor deze veronderstellingen in de Nederlandse DCS.

Dit betekent niet dat de overheid het publiekelijk toekennen van de schuldvraag niet moet overwegen. Het is echter een zeer complex proces dat veel verschillende afwegingen en factoren omvat. In verband met de verschillende doelen wordt ook de coördinatie tussen de diverse overheidsinstanties rondom de strategie van openbare attributie (niet slechts technische gegevens) essentieel.

De overheid kan profiteren van een ‘attributie guidebook’ waarin een balans wordt gezocht tussen enerzijds het verspreiden van informatie onder het publiek over vijandige acties, en anderzijds de kennis omtrent de aanval slechts bij de overheid en mogelijke andere partners te houden.25 Anders dan het Vulnerability Equity Process-kader moet dit kader niet openbaar worden gemaakt, met als voornaamste reden de inlichtingen die het de tegenstander zal opleveren.26 Bij het opstellen van dit kader moet de overheid niet uitsluitend de hierboven besproken risico's, maar ook andere factoren zoals de geopolitieke context in beschouwing nemen.

- 1Bekijk voor een uitgebreidere discussie over deze verschuiving in het toekennen van de schuldvraag: Florian Egloff, ‘The Politics of Public Attribution’, International Studies Association Annual Convention San Francisco 2018

- 2Het is echter overdreven om te stellen dat het toekennen van de schuldvraag bij cyber nu een “opgelost probleem” is - vooral bij minder capabele staten. Dmitri Alperovitch, ‘Stopping the Next Cyber Conflict’, The Cipher Brief 28 January 2018

- 3Bekijk voor een uitgebreid overzicht: Thomas Rid and Ben Buchanan, ‘Attributing Cyber Attacks’, The Journal of Strategic Studies, 38:1–2 (2015)4–37

- 4 ‘Defensie Cyber Strategie 2018: Investeren in digitale slagkracht voor Nederland’ Ministerie van Defensie, 12 november 2018

- 5 ‘Defensie Cyber Strategie 2018: Investeren in digitale slagkracht voor Nederland’ Ministerie van Defensie, 12 november 2018

- 6Voor schriftelijke opmerkingen bij eerdere concepten van dit artikel is de auteur dank verschuldigd aan Joost Bunk. Ook Florian Egloff, Herb Lin en Chris Painter leverde waardevolle inzichten in het begrijpen van het potentiële doel van publieke attributie.

- 7Aangezien het DCC (Defensie Cyber Commando) ook nog steeds een gebrek heeft aan genoeg operationele capaciteiten, kan publieke attributie worden beschouwd als een van de (goedkope) middelen in de toolbox om tegenstanders te ‘straffen’ en de kosten te verhogen. Liza van Lonkhuyzen & Kees Versteegh, ‘Het cyberleger kan en mag nog weinig’, NRC, 18december 2018 Max Smeets, ‘People, People, People: vragen over het DCC en het inzetten van cyberactiviteiten’ Atlantisch Perspectief, april 2018

- 8Theoretisch is attributie geen necessary nor sufficient maatregel voor cyberafschrikking. Als afschrikking door ontkenning echt werkt, kan de verdediger de kosten van de aanval zodanig verhogen dat deze zwaarder wegen dan de voordelen (wat betekent dat het geen noodzakelijke maatregel is). Daarnaast is het geen sufficient maatregel, aangezien het beantwoorden van de schuldvraag er waarschijnlijk niet voor zorgt dat de kosten van de aanval worden verhoogd. Max Smeets and Herbert S. Lin, ‘Offensive Cyber Capabilities: To What Ends?’ 2018 10th International Conference on Cyber Conflict, CyCon X: Maximising Effects, T. Minárik, R. Jakschis, L. Lindström (Eds.) (NATO CCD COE Publications: Tallinn: 2018)

- 9Men kan er ook van overtuigd zijn dat het openbaar toekennen van cyberaanvallen aan één actor andere actoren ervan weerhoudt om ook aan te vallen.

- 10De Volkskrant redactie ‘Dit weten we over de verijdelde hackaanval op de OPCW in Den Haag’, De Volkskrant, 4 oktober2018

- 11Huib Modderkolk, ‘Hackers AIVD leverden cruciaal bewijs over Russische inmenging in Amerikaanse verkiezingen’, De Volkskrant, 26 januari 2018

- 12’Achieve and Maintain Cyberspace Superiority: Command Vision for US Cyber Command’, US Cyber Command, 2018 ; Max Smeets and Herbert Lin, ‘A Strategic Assessment of the U.S. Cyber Command Vision’, in Bytes, Bombs, and Spies: The Strategic Dimensions of Offensive Cyber Operations, Herbert Lin and Amy Zegart (eds) (Washington DC: Brookings Institution Press: 2019): ‘Summary: Department of Defense Cyber Strategy 2018’ US department of Defense , September 2018

- 13Dit betekent dat diverse belangrijke vragen voor een groot deel onbeantwoord blijven: I) Hebben de DCC en de (militaire) inlichtingendiensten de wettelijke bevoegdheid om ‘vooruit te verdedigen’, zoals besproken in de nieuwste strategie van het Amerikaanse ministerie van Defensie?; II) Heeft het DCC de capaciteiten om aanhoudend op de hoogte te zijn van serieuze tegenstanders en continu weerstand te bieden tegen hun activiteiten, zoals besproken in de visie van het US Cyber Command? III) Hoe kijkt het DCC aan tegen escalatierisico's als het inspanningen levert bij aanvallende cyberactiviteiten?

- 14Niet alle threat intelligence bedrijven richten zich op attributie. Er zijn twee manieren om bedreigingsactoren en activiteiten bloot te leggen. Een bedrijf in cyberveiligheid kan gericht zijn op I) groepen bedreigingsactoren (bv. FireEye and Crowdstrike) of II) groepen activiteiten (bijvoorbeeld Dragos). In het laatste geval kan het bedrijf feitelijk twee verschillende actoren samenvoegen indien er overeenkomsten zijn in hun TTPs.

- 15Rid and Buchanan, ‘Attributing Cyber Attacks’

- 16Zie bijvoorbeeld de Nederlandse Joint Sigint Cyber Unit (JSCU) tegen Cozy Bear. Huib Modderlkolk, ‘Hackers AIVD leverden cruciaal bewijs over Russische inmenging in Amerikaanse verkiezingen’ De Volkskrant, 26 januari 2018; Lees voor een meer diepgaande theoretische discussie: Ben Buchanan, The Cybersecurity dilemma: Hacking, Trust and Fear ,Oxford University Press, 2016.

- 17Het is niet noodzakelijk om technische gegevens vrij te geven. Er moet hier echter ook een andere afweging worden gemaakt. Hoewel meer informatie hoogstwaarschijnlijk leidt tot meer publieke acceptatie van de toekenning, vergroot het ook de kansen op het verlies van inlichtingen.

- 18Max Smeets, ‘A matter of time: On the transitory nature of cyberweapons’, Journal of Strategic Studies, 41:1-2 (2018) 6-32.

- 19Reporting and Analysis Centre for Information Assurance, ‘Technical report about the Malware used in the Cyberespionage against RUAG’, mei 2016

- 20De malware is eerder gekoppeld aan aanvallen van de Russische inlichtingendiensten. Thomas Rid, Professor aan The Johns Hopkins University School of Advanced International Studies, schrijft in Rise of the Machines over de voorouder van Turla malware: Agent.BTZ. Agent.BTZ malware was gebruikt in een grootschalige aanval tegen de Amerikaanse overheid in 2008. Thomas Rid, Rise of the Machines: The Lost History of Cybernetics, (W. W. Norton & Company: 2016)

- 21Blake Hounshell,’Son of Stuxnet?’ Foreign Policy, 19 oktober 2011

- 22Jonathan Mercer, Reputation and International Politics (New York: Cornell University Press, 1996)

- 23Het combineren van het tweede en derde punt maakt ook het probleem van een meervoudig publiek duidelijk. Openbare attributie kan leiden tot internationale afkeuring van cyberaanvallen. Omdat er geen ‘cybertaboe’ bestaat, kan het net zo goed leiden tot kopieergedrag. De recente Iraanse ontwikkelingen op het gebied vandoor cyber mogelijk gemaakte inlichtingenactiviteiten zijn hier een voorbeeld van. Het is waarschijnlijk dat de openbare discussie rondom Russische cyber operaties een bijdrage heeft geleverd aan de grotere aandacht van de Iraanse overheid voor deze activiteiten.

- 24 ‘Dit weten we over de verijdelde hackaanval op de OPCW in Den Haag’, De Volkskrant

- 25 Ik veronderstel hier dat de overheid niet bewust tegenstanders verkeerd wil identificeren of de schuld in de schoenen wil schuiven. Het kan ook zijn dat er achter gesloten deuren al een uitgebreid kader bestaat.

- 26 Het Vulnerability Equity Process-kader is in verschillende landen opgesteld om vast te stellen wanneer de door de overheid gevonden informatie over nieuwe kwetsbaarheden in een informatiesysteem mag worden behouden en gebruikt voor nationale veiligheids-en wetshandhavingsdoeleinden en wanneer het moet worden vrijgegeven aan de leverancier zodat kwetsbare systemen kunnen worden gepatcht.

0 Reacties

Reactie toevoegen